东方甄选SRC漏洞收集范围及评级标准V1.0

公告编号:DFZX2024031801作者:Eastbuy发布日期:2024/10/28

编号:DFZX202¬4031801

作为东方甄选安全应急响应中心(ESRC)的交流平台,我们诚挚邀请各位白帽子向我们反馈关于东方甄选相关业务的安全漏洞和威胁情报。我们感谢白帽子们帮助我们持续提高和完善东方甄选相关业务系统的安全性,共同打造安全健康的网络环境。为了进一步完善和优化漏洞评判标准,为减少争议,我们已经制定了东方甄选SRC漏洞收集的范围和标准。

实施日期:

本规范自发布之日起试运营。

基本原则:

1. 东方甄选安全响应中心(ESRC)对每一份提交的漏洞报告都会进行详尽的审查并及时反馈进展,但严禁在未经授权的情况下向外界公开或传播这些信息。

2. 在处理反馈问题的过程中,东方甄选的SRC可能会请求报告者提供协助,这可能包括一同复现问题或补充漏洞相关资料。

3. 东方甄选的SRC坚决反对任何掩盖漏洞详情或拒绝提供协助的行为,对于提交高质量报告并在整个处理过程中提供有效帮助的报告者,我们会根据情况给予相应的奖励。

4. 东方甄选反对并谴责任何以漏洞测试为名,实际上对东方甄选相关系统和用户利益造成损害的黑客行为,这包括但不限于利用漏洞窃取用户隐私和虚拟财产、非法侵入业务系统、非法获取用户数据、恶意传播漏洞等,我们保留追究其法律责任的权利。

5.未经授权任何人不得对外披露漏洞/情报细节(包括不限于第三方平台存储,传播或讨论漏洞/情报等)禁止利用漏洞非法获利,若您泄露漏洞/情报信息或非法获利我们将不给予奖励,已发放奖励有权回收,情节严重保留追究其法律责任的权利

禁止行为:

1. 未经东方甄选许可,严禁向外部人员或机构透露或传播任何漏洞信息。

2. 严禁使用扫描设备或自动化工具进行测试,严禁进行任何可能影响业务正常运作的破坏性测试。

3. 在验证漏洞过程中,严禁获取超过10条的用户数据。

4. 禁止使用他人账号进行操作,严格遵守《SRC测试行业规范》。

5. 禁止出现违规行为,如果出现,我们将取消漏洞奖励,并采取必要的法律措施。

6. 以漏洞测试为由头利用漏洞损害用户或系统安全等。例如导致业务故障,盗取数据,漏洞修复前提前公布等,一旦发现我们将取消漏洞奖励,并采取必要的法律措施。

漏洞奖励机制:

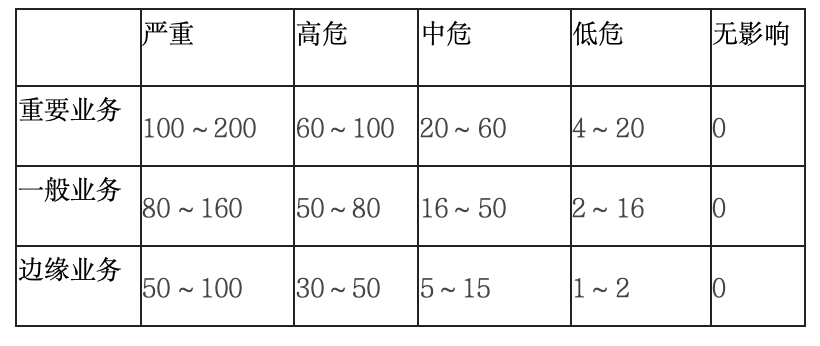

东方甄选采用漏洞金币/积分作为漏洞奖励,按漏洞奖励按应用资产的重要性及漏洞(内部已知漏洞除外)的影响来计算每个漏洞的金币(1金币=5RMB)

东方甄选根据应用的重要程度,将业务应用划分为【重要业务】、【一般业务】、【边缘业务】、【不收取资产】两类:

(一)重要程度分类:

【重要业务】:涉及甄选用户敏感信息、支付、资金、交易等重要功能应用相关平台或网站。

【一般业务】:涉及甄选运营数据、甄选物流统计信息数据及商家业务数据等重要功能应用的相关平台或网站。

【边缘业务】:涉及合作第三方平台网站,无实际影响的运维监控、测试页、测试环境、本身缺少访问权限的开源系统等。

【不收取资产】:和甄选无关的平台。

奖励见下表(单位:金币):

严重性分级说明:

【严重】

1. 直接获取重要系统权限(服务器端权限)的漏洞。包括但不限于:上传获取WebShell、SQL 注入获取重要系统权限、命令注入、远程命令执行、缓冲区溢出。

2. 直接导致重要业务拒绝服务的漏洞。包括通过该远程拒绝服务漏洞直接导致线上重要应用、系统、服务器无法继续提供服务的漏洞。

3. 重要业务的严重逻辑设计缺陷和流程缺陷。包括但不限于任意账号资金消费、特大量订单详细泄露、核心支付系统支付交易流程的漏洞。

4.严重级别的敏感信息泄露。包括但不限于核心DB 的SQL 注入漏洞、包含公司、用户敏感数据的接口引发的信息泄露。

安全情报

1.与东方甄选业务相关的重大0Day漏洞情报。

2.东方甄选黑产交易重要线索。

【高危】

安全漏洞:

1. 直接获取一般系统权限(服务器端权限)的漏洞。包括但不限于:上传获取WebShell、SQL 注入获取核心系统权限、命令注入、远程命令执行、缓冲区溢出。

2. 核心系统越权执行敏感操作。包括但不限于绕过认证直接访问管理后台可操作、核心业务未授权访问、核心业务后台弱密码,增删查改任意用户敏感信息或状态等核心交互的越权行为。

3. 敏感信息泄漏漏洞。包括但不限于源代码压缩包泄漏、越权或者直接获取大量用户、员工信息。

4. 涉及东方甄选账号核心系统的暴力破解漏洞。

5. 可远程获取客户端权限的漏洞。包括但不限于远程任意命令执行、可进内网获取数据的SSRF、远程缓冲区溢出及其它逻辑问题导致的客户端漏洞。可获取核心cookie 等敏感信息且具有传播性的各种XSS。

安全情报

1. 能够帮助完善产品提供新型攻击方式、技巧、绕过限制等。

2. 东方甄选用户相关敏感信息泄露。

3. 可以证明的有东方甄选相关的核心业务,核心产品的漏洞情报等。

4. 与东方甄选相关的大量用户账户信息泄露或传播(可供验证的聊天记录、泄露信息用例等信息等)。

【中危】

安全漏洞

1.普通信息泄露。包括但不限于未涉及敏感数据的SQL 注入、影响数据量有限或者敏感程度有限的越权、源代码或系统日志等信息泄露。

2. 需受害者交互或其他前置条件才能获取用户身份信息的漏洞。包括但不限于包含用户、重要业务操作的CSRF、一般业务存储型XSS。

3. 普通的逻辑缺陷和越权。包括但不限于一般业务系统的越权行为和设计缺陷,以及对价值影响较小的漏洞。

安全情报

1. 与东方甄选业务可关联的新型的攻击技术或方法。

2. 产品运维问题。

【低危】

安全漏洞

1. 轻微信息泄露,包括但不限于SVN 信息泄露、路径、PHPinfo、异常和含有少量敏感字段的调试信息,本地SQL 注入、日志打印及配置等泄露情况。

2. 只在特定情况之下才能获取用户信息的漏洞,包括但不限于反射XSS(包括DOM 型)、边缘业务的存储XSS。

3. 利用场景有限的漏洞,包括但不限于短信轰炸,URL跳转,非撞库接口等。

4. 利用有难度但存在安全隐患的漏洞,包括但不限于可引起传播的Self-XSS,登录接口缺陷,敏感操作但利用条件苛刻的CSRF。

安全情报

1. 针对东方甄选的威胁组织基础信息。(例如:包括但不限于威胁组织相关人员、架构、规模、地域、活动情况等信息、交流及销售渠道、使用的工具和平台、造成的相关影响、行业动态等)。

2. 低风险业务安全问题。如恶意注册,恶意群发邮件等。

3. 针对东方甄选的APT攻击情报。

【无影响】

安全漏洞:

1. 无法利用/无实际危害的漏洞。包括但不限于不可利用的Self-XSS、非重要交互的CSRF、静态文件目录遍历、401 认证钓鱼、内网IP/域名、无敏感信息的JSON Hijacking 、横向短信轰炸等;

2. 无法复现的漏洞;

3. 内部已知、正在处理的漏洞,包括但不限于如Discuz!等已在其他平台公开通用的,白帽子、内部已发现的漏洞;

4. 内部存在审核机制的提交接口所涉及的CSRF、越权提交等漏洞;

5. 非东方甄选业务漏洞;

6. 实际业务安全性无影响的Bug。包括但不限于产品功能缺陷、页面乱码、样式混乱;

7. 无实际危害的漏洞;

8. 内部已知漏洞,包括业务排期修复中和其他白帽子提前提交的情况。

安全情报

1. 无效情报(指错误、无意义或根据现有信息无法调查利用的威胁情报)。

审核通用原则:

1. 标准评分只适用于东方甄选相关的产品和系统,只有那些可能威胁到东方甄选产品和业务的情报才会被计算贡献,与东方甄选无关的漏洞和情报不会被考虑在内。

2. 同一漏洞源的多个漏洞将被视为一个。例如,由PHP相关的安全漏洞、同一个代码脚本导致的多个安全漏洞、同一个发布系统导致的多个页面的安全漏洞、框架引发的全站安全漏洞、泛域名解析产生的多个安全漏洞等。

3. 同一类型、同一域名的多个漏洞最多确认为3个。

4. 各级别漏洞的最终东方甄选安全币数量由漏洞利用的难度和影响范围等多种因素决定。如果触发漏洞的条件非常严苛,比如只有在特定浏览器上才能触发的XSS漏洞,那么可以进行跨级别的贡献值调整。在特定的非主流浏览器下(例如IE7及以下版本浏览器),由于浏览器本身的缺陷导致的XSS,以及需要关闭浏览器默认的XSS防护才能触发的XSS,将不在收集范围内。

5.如果因为某个漏洞(如弱口令)而进入应用,并利用业务系统的固有功能引发的风险,将以引发漏洞的原始问题进行评估,但会根据业务的重要性给予一定的分数提升。

6. 第三方组件漏洞:

(1)第三方产品漏洞只给第一个提交者计算贡献,不同版本的同一处漏洞视为相同漏洞。

(2)如果提交相关基础组件nday漏洞,提交的漏洞 已公开,时间在半年内且东方甄选已知晓该漏洞,则驳回;若东方甄选不知晓该漏洞,或者该漏洞已公开时间超过半年,仍未修复,会根据实际攻击演示效果来评估定级,需提供nday具体链接及CVE编号,并 且至少需提供了可利用证明(如poc能证明造成信息泄露、控制pc等)。

(3)如果提交相关基础组件0day漏洞,且提供了可利用证明(如poc能证明造成信息泄露、控制pc等)会根据实际攻击演示效果来评估定级。

7. 相同的漏洞或情报首位报告者计算奖励,其他报告者不计,由于情报的时效性,报告已知或已失效的情报不计分。

8. 白帽子如果主动要求忽略漏洞重新提交,在下次提交前可能会有其他人提交该漏洞,需要白帽子自行承担重复风险。

9. 应提供完整的漏洞信息,包括但不限于:发现漏洞途径或方法,漏洞接口的获取方式,完整的攻击请求等;对信息不完整的报告东方甄选SRC有权要求白帽子补充完整或者重新提交。对于再次过程中可能会有其他人提交该漏洞,需要白帽子自行承担重复风险。

10. 在漏洞未修复之前,被公开的漏洞不计分,若泄露了漏洞细节,东方甄选SRC有权收回奖励,同时东方甄选将保留采取进一步法律行动的权利。

11. 因攻击行为人为制造安全威胁或安全事件情报的不记分。

12. 发现命令执行类漏洞时,应及时联系运营进行报备,经授权后才可继续测试,否则视为无效,且不予计分。

结算方式:

预计每3个月或者季度末进行统一结算,但考虑到实际情况的变动,结算时间可能会根据需要进行调整。

争议解决办法:

漏洞处理过程中,如果漏洞报告者对处理流程、评级评分具有异议的,请通过邮件发送至sec@xdfzx.com进行反馈,ESRC将根据漏洞报告者利益优先的原则进行处理。